Der gerade veröffentlichte Horizon Report 2011 prognostiziert die Trends des Educational Learnings und nennt als aktuelle Key Trends elektronische Bücher und Mobile Learning. Darüberhinaus werden Augmented Reality und Game-based Learning Szenarien in den nächsten zwei bis drei Jahren bedeutsam zunehmen. Neben allegemeinen Beschreibungen nennt der Report vor allem auch immer konkrete Szenarien und Beispiele, die – oftmals verlinkt – lesenswert sind.

Take a Look:

With personal access to the Internet from mobile devices on the rise, the growing set of resources available as open content, and a variety of reference and textbooks available electronically, students’ easy and pervasive access to information outside of formal campus resources continues to encourage educators to take a careful look at the ways we can best serve learners.

People expect to be able to work, learn, and study whenever and wherever they want. This highly-ranked trend, also noted last year, continues to permeate all aspects of daily life. Mobiles contribute to this trend, where increased availability of the Internet feeds the expectationof access.

(Horizon Report, 2011)

Wer eine Verbindung zu einem offenen WLAN herstellt und seine persönliche Daten unverschlüsselt überträgt, geht ein großes Sicherheitsrisiko ein. Das ist eigentlich nichts Neues, oder?

Wer eine Verbindung zu einem offenen WLAN herstellt und seine persönliche Daten unverschlüsselt überträgt, geht ein großes Sicherheitsrisiko ein. Das ist eigentlich nichts Neues, oder? Eine am Montag vorgestellte Studie „

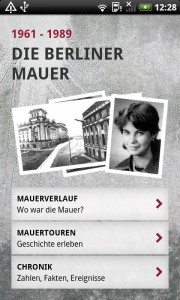

Eine am Montag vorgestellte Studie „ Am 9. November 2011 jährt sich der Fall der Berliner Mauer zum 22sten Mal.

Am 9. November 2011 jährt sich der Fall der Berliner Mauer zum 22sten Mal.